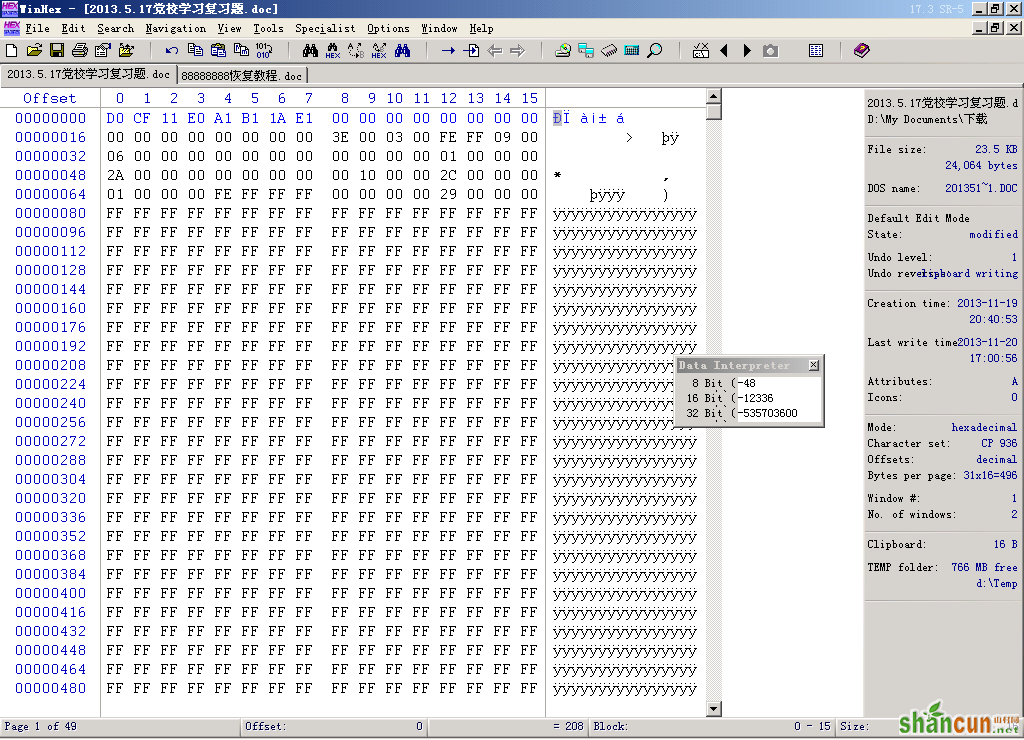

我们打开相应的doc文件。用winhex打开。

我们可以看到文件头已经不是正常DOC的文件头了。

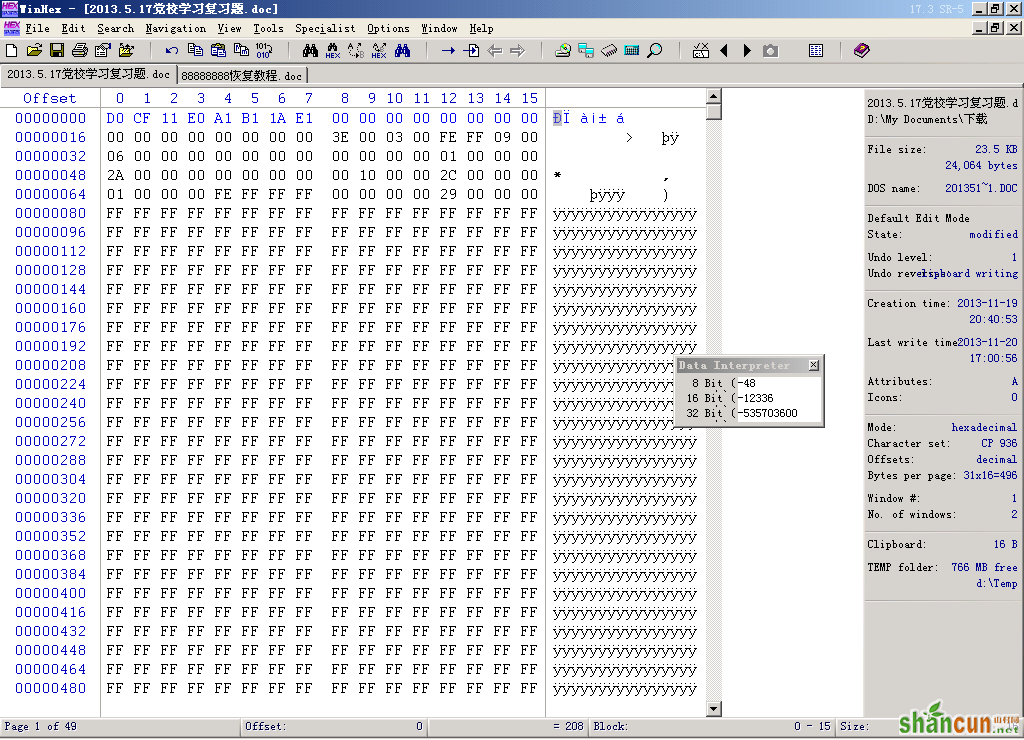

我们打开其他的doc文件就可以知道其文件头为:

下面把病毒破坏的doc文件的文件头修改成正常的。

下面是修改后的结果:

保存

再次就可以正常打开了。

我们打开相应的doc文件。用winhex打开。

我们可以看到文件头已经不是正常DOC的文件头了。

我们打开其他的doc文件就可以知道其文件头为:

下面把病毒破坏的doc文件的文件头修改成正常的。

下面是修改后的结果:

保存

再次就可以正常打开了。

手机看新闻

微信扫描关注