1.打开Windows 7

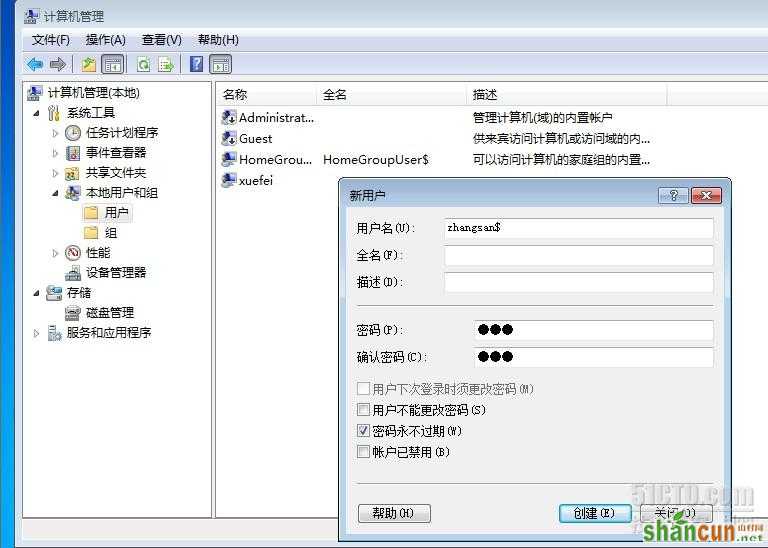

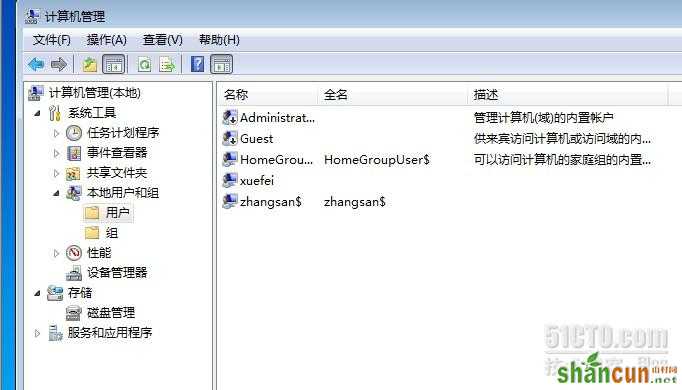

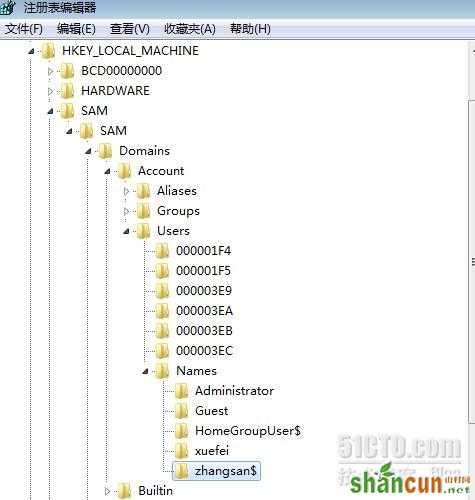

2.首先在Windows中创建一个普通帐号zhangsan,密码也是123

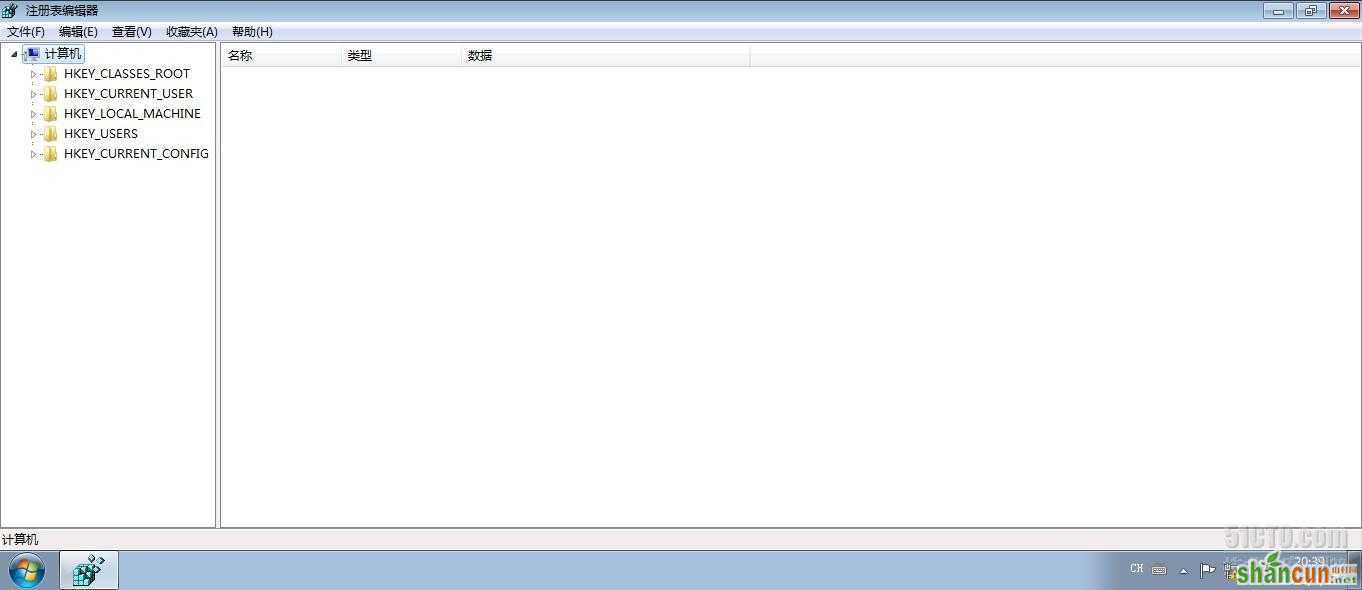

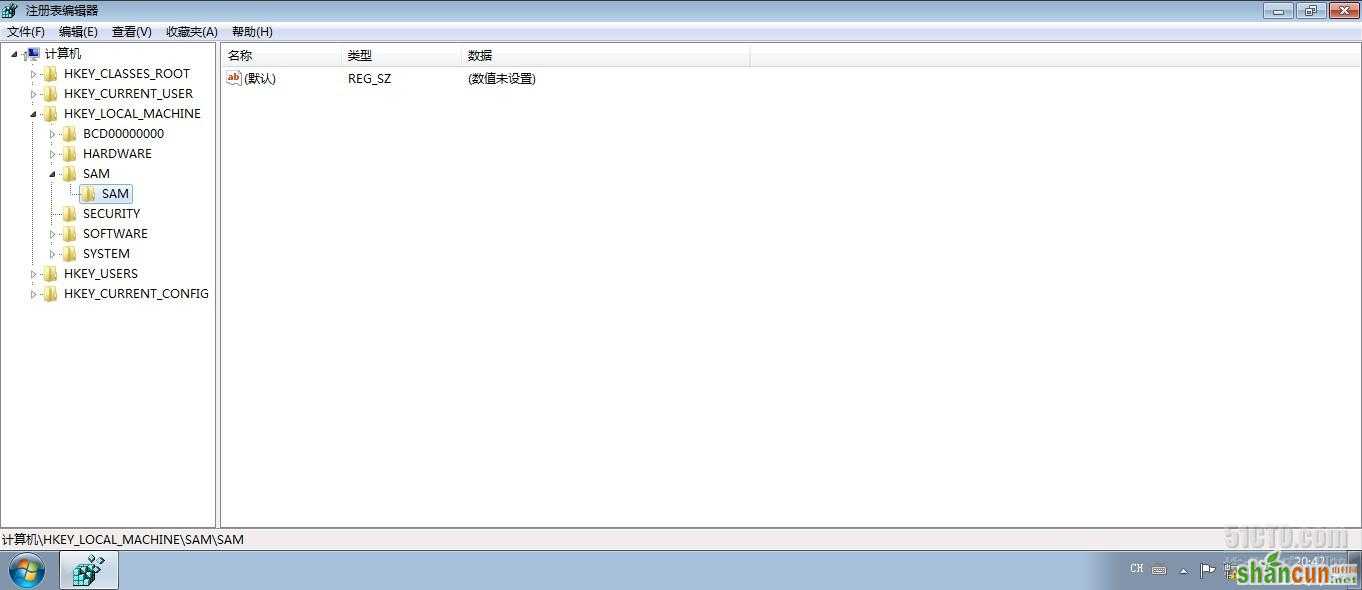

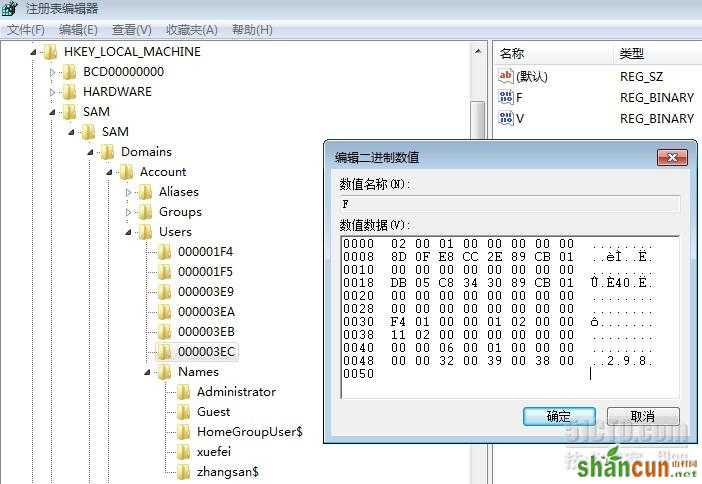

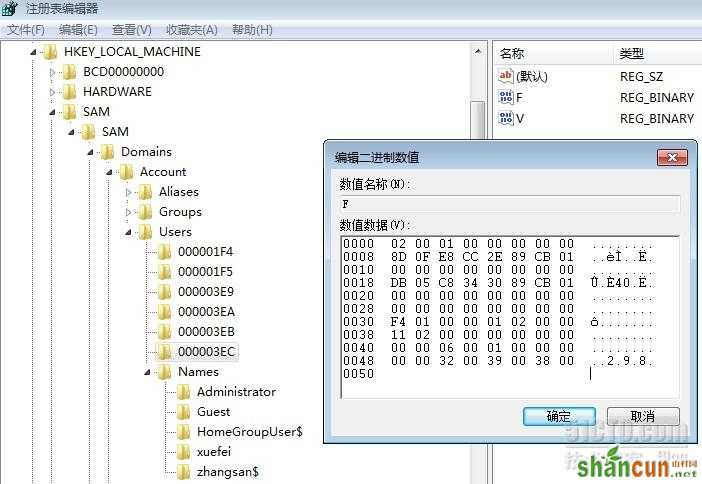

3.在命令行中输入"regedit"打开注册表,打开:HKEY_LOACL_MACHINESAMSAM。

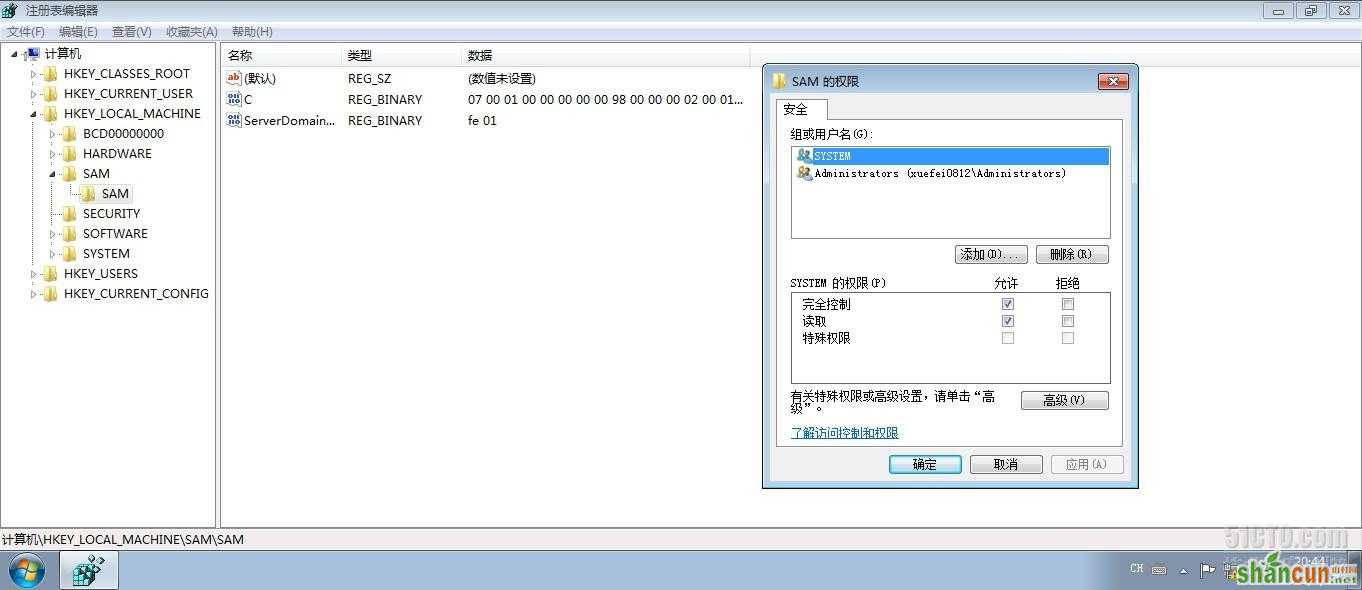

4.首先大家发现无法打开SAM子项目,要把权限给予并刷新

5.打开一下键值

6.查看ADMINISTRATO帐号所对应的键值和"USERS"子项里的相对应,"USERS"里包含的就是该帐户的权限的键值.打开ADMINISTRATOR所对应的"F"键值并复制里面的16进制

7.在同理打开USERA的F键值,并把ADMINISTRATOR的F键值的内容替换掉zhangsan$的F键值

8.分别把zhangsan$和zhangsan$在USERS所对应的键值000003EC"导出注册表

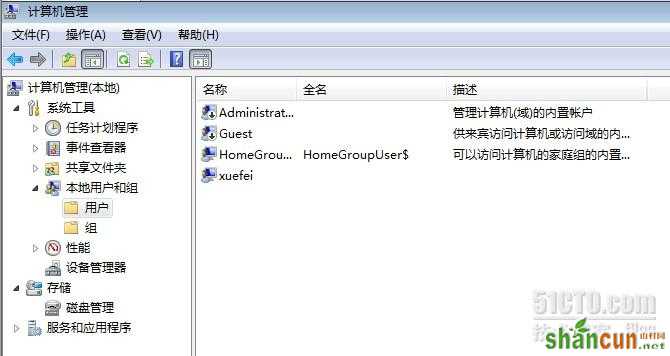

9.把zhangsan$帐号删除

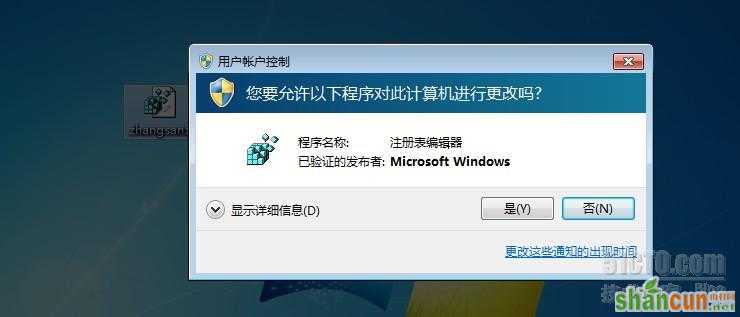

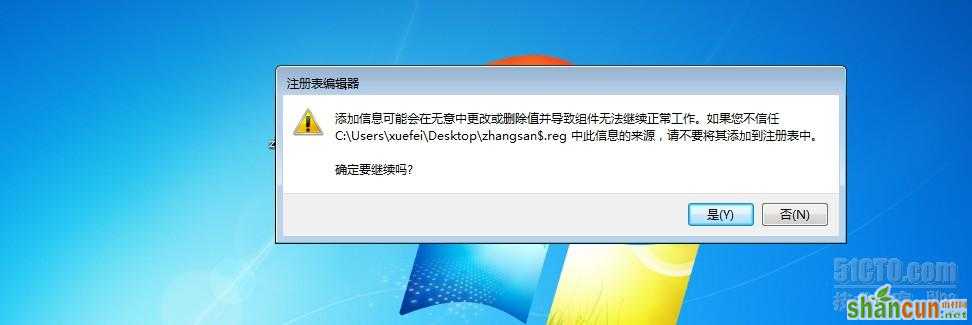

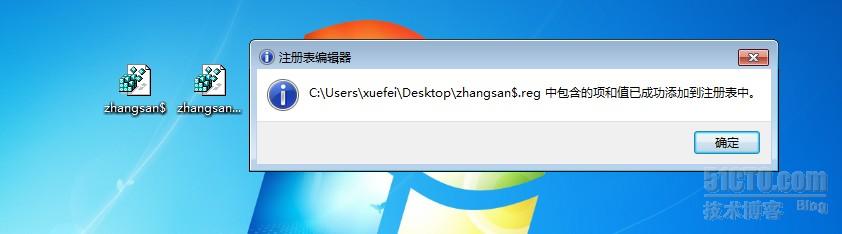

10.在把事前导出的2个注册表再导入到注册表中

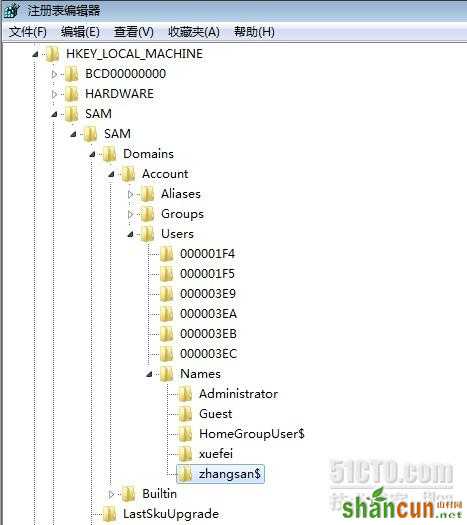

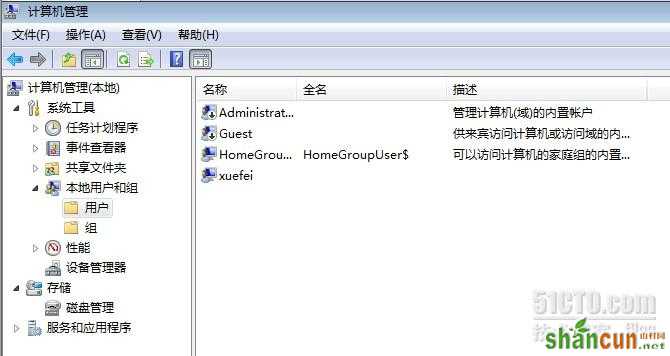

11.再次查看注册表,发现zhangsan$的帐号又回来了,可使用命令或"本地用户和组"都无法发现此用户的存在

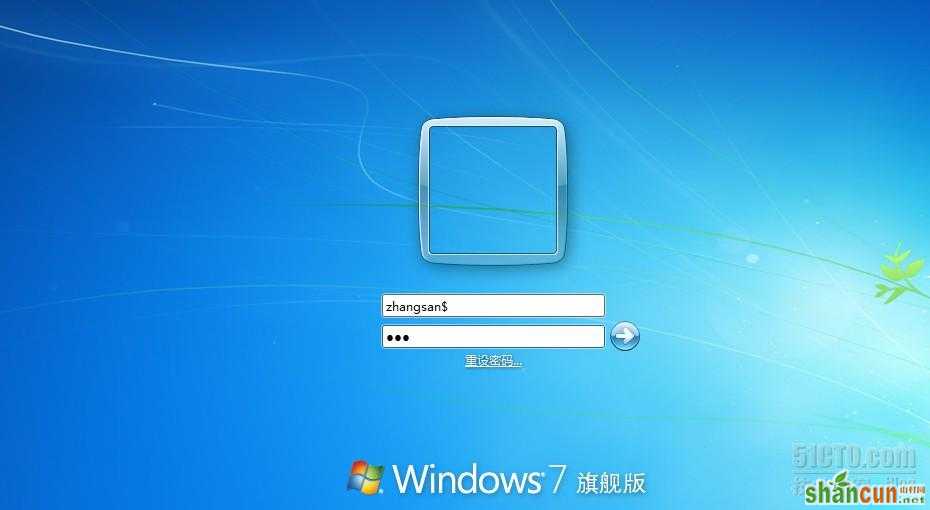

12.注销再使用zhangsan$还是可以登录系统并具有管理员的权限

实验到这就高一段落了,谢谢大家的支持和鼓励!